Cybersicherheit sollte in den gesamten Sicherheitslebenszyklus einer Anlage integriert werden.

Cyber-Angriffe sind ein wachsendes Risiko für kritische Infrastrukturen und Sicherheitslücken in industriellen Steuerungssystemen (z. B. Stuxnet, Industroyer, TRISIS/TRITON, NotPetya, EKANS, and Co.) wurden zunehmend aufgedeckt. Viele nationale Regierungen haben Gesetze erlassen, die von den Betreibern verlangen, neue oder bestehende Anlagen systematisch unter dem Gesichtspunkt der Cybersicherheit zu bewerten. In Deutschland gelten beispielsweise das IT-Sicherheitsgesetz und die Verordnung zur Bestimmung Kritischer Infrastrukturen (BSI-KritisV). Handlungsempfehlungen, wie die der Kommission für Prozesssicherheit (z. B. KAS-44, KAS-51) oder des Ausschusses für Arbeitssicherheit (ABS Empf BS 1115), geben weitere Orientierung.

Wann ist eine Cybersicherheitsanalyse durchzuführen?

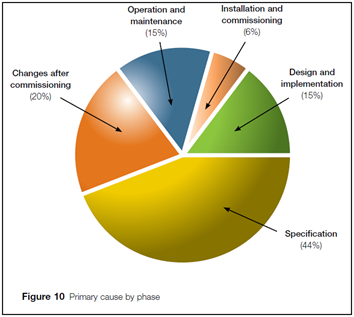

Cybersicherheit sollte in den gesamten Sicherheitslebenszyklus einer Anlage integriert werden. Die international anerkannte Best-Practice-Norm IEC EN 61511-1 besagt, dass die anfängliche Sicherheitsrisikobewertung bereits in der Analyse-Phase durchgeführt werden soll. Eine weitere detaillierte Sicherheitsbewertung (ggf. einschließlich eines Audits bestehender Anlagen) sollte gemäß IEC 62443-3-2 (herausgegeben 2020) durchgeführt werden. Der Antrieb, frühzeitig eine Risikoanalyse (einschließlich Cyber-Risiken) durchzuführen, geht aus der bekannten UK-HSE-Studie hervor (Out of control: Why control systems go wrong and how to prevent failure). Dabei zeigte sich, dass 65 % der Fehler in Sicherheitssystemen während der Planungs- und Ausführungsphase entstanden, d.h. vor dem Betrieb.

Es ist davon auszugehen, dass auch Versäumnisse bei Cyber-Security-Maßnahmen ihren Ursprung überwiegend in der Entwurfs- und Implementierungsphase haben werden. Daher ist es sinnvoll, einen Cybersecurity-Lebenszyklusansatz gemäß IEC 62443 zu verfolgen, analog zum funktionalen Sicherheitslebenszyklus (SLC) gemäß IEC 61511.

Integration von Cybersecurity in die Risikoanalyse

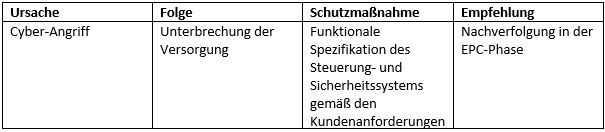

Es stellt sich die Frage, wie der Cybersicherheitslebenszyklus in den etablierten Risikomanagementprozess integriert werden kann. Planer und Betreiber sind mit dem „traditionellen“ technischen Risikomanagementprozess vertraut: Entwurfs- oder FEED-Status Prozessablauf-Diagramme (PFDs), R&Is und Ursache-Wirkungs-Diagramme werden einer Risikoanalyse wie HAZOP/LOPA unterzogen. Safety Lifecycle (SLC) Managementaktivitäten gemäß IEC EN 61511 werden auf die identifizierten sicherheitstechnischen Funktionen (SIFs) angewendet. So weit, so gut für prozesssicherheitsrelevante Funktionen. Cybersicherheitsthemen wurden in der Vergangenheit in der HAZOP (wenn überhaupt) nur oberflächlich unter „sonstige“ Abweichungen behandelt, und dann eher als Einzeiler, wie zum Beispiel:

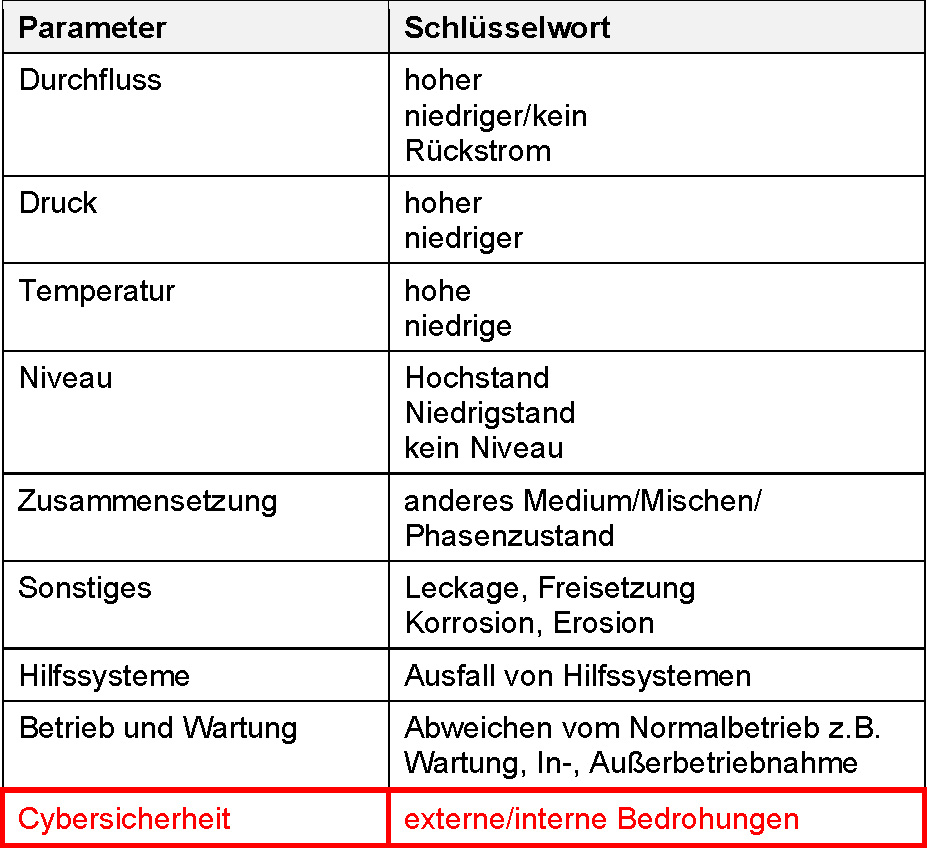

Der obige Ansatz ist angesichts der zunehmenden Bedrohung durch Cyberangriffe und der Notwendigkeit, Cybersicherheit frühzeitig in das Projektdesign zu integrieren, offensichtlich unzureichend. Eine robuste Cyber-Analyse nach IEC 62443 erfordert eine entsprechende Dokumentation sowie qualifizierte Teammitglieder. Die erforderliche Cyber-HAZOP-Dokumentation umfasst beispielsweise: ein Systemarchitekturdiagramm, “Zone & Conduits”-Zeichnungen, Cybernetzwerke-Schemata. Weitere Experten sollten am Cyber-HAZOP teilnehmen, darunter IT-Manager, (Cyber-)Sicherheitsmanager und SCADA/Telekom-Ingenieure. Methoden wie die Control Hazard and Operability Study (CHAZOP) gepaart mit einer High-Level-Risk-Analysis (HLRA) gemäß IEC 62443-3-2 können verwendet werden. HAZOP-Software, wie das CyberPHAx-Modul von ExSILentia, ermöglicht die Anwendung ähnlicher Methoden zur Risikobetrachtung und -minimierung wie bei einem „Standard“-HAZOP, allerdings mit Knoten und Leitwörtern, die an Cyber-Risiken angepasst sind. Durch das Ausfüllen einer „Cyber-Sicherheits-Checkliste“ vor dem CHAZOP können erhebliche Lücken im Vorfeld identifiziert werden.

Zum Zeitpunkt der ersten Projekt-HAZOP sind möglicherweise keine Cyber-Security-Planungsunterlagen verfügbar, sodass eine detaillierte Risikoanalyse wie oben beschrieben nicht möglich ist. Dennoch empfiehlt PSC, neben den „traditionellen“ HAZOP-Abweichungen (siehe unten) auch die Abweichung „Cybersicherheit“ aufzunehmen.

Dieser Ansatz ermöglicht eine „grobe“ Cyber-Review während der anfänglichen HAZOP und stellt durch geeignete HAZOP-Empfehlungen sicher, dass weitere Cyber-Sicherheitsmaßnahmen in das Gesamtprojektrisikomanagement, das „Action-Tracking”, die Änderungsverfolgung (Management-of-Change) usw. verankert werden.

Insbesondere Cyber-Anforderungen mit Auswirkungen auf die Beschaffung (z.B. Fernwartungszugang, Konfiguration der Steuerungs- und Sicherheitssysteme, IT/OT-Schnittstellen) sollten frühzeitig analysiert und berücksichtigt werden, um Cybersicherheitslücken zu vermeiden, die möglicherweise kostspielige Korrekturmaßnahmen während der anschließenden Implementierungsphase erfordern.

PSC hat unabhängige Chairman- und Scribe-Services für über 100 HAZID-, HAZOP- (einschließlich HAZOP-Revalidierung) und LOPA-Studien durchgeführt. PSC-Experten sind nach IChemE und dem Exida CFSE-Programm zertifiziert.

Bitte laden Sie unsere HAZOP-SIL-LOPA-Referenzen herunter.